Давно хотели написать заметку про атаки на государственные ресурсы Югры и вот в конце года случилось поучаствовать вместе с правоохранительными органами в разборе интересной, многоступенчатой и направленной атаки на один из органов власти автономного округа (наименование органа власти не приводим из этических соображений). Ниже сценарий полностью реально реализованной атаки, в некотором смысле нарушившей работоспособность ОГВ Югры (зашифрованы информационные ресурсы, не сохраненные в резервных копиях и планируемые к использованию утром следующего за атакой рабочего дня).

Небольшая заметка об этой атаке была размещена в том числе на Ура.ру (написанная конечно обывательским языком). Мы же представим Вам «разбор полетов» ни злорадства ради а пользы для J ! Ну и поскольку просто констатировать факты не наш стиль, как всегда предложим рекомендации.

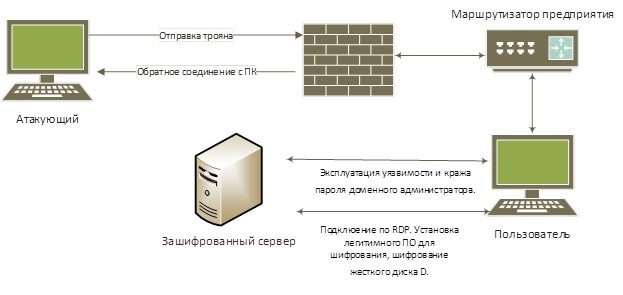

Схема реальной атаки злоумышленников на ОГВ.

Атака была направленная, т.к. злоумышленник готовился к ней, производил действия вручную, а не использовал вредоносное ПО типа WannaCry, petya и т.п. и реализовывалась в несколько этапов.

На первом этапе все тривиально: был отправлен файл, содержащий «троян» на электронную почту приемной ОГВ.

Пользователь, получив письмо, открыл его содержимое и был заражен вредоносным ПО типа RAT (Remote Administration Tool ). Троян был зашифрован и не определялся классическими антивирусами.

При запуске «троян» использовал обратное подключение (backconnect) которое позволило обойти персональный МЭ, установленный на компьютере пользователя. (Всё еще используете разрешающие правила межсетевого экрана для исходящих соединений, например 3 или 4 режим VipNet в.3?).

Второй этап: Получив доступ к зараженной машине, злоумышленник запустил сетевой сканер для определения открытых портов TCP (139, 445,3389) в сети ОГВ. Все действия проводились в нерабочее время. (Всё еще не выключаете компьютер когда уходите с работы?).

Третий этап атаки: В результате обнаружения локальных узлов и анализа открытых портов с помощью автоматизированного ПО, злоумышленник обнаружил машину на которой были авторизованы пользователи и администраторы домена. (Когда Вы в последний раз производили обновления для ОС у пользователей? А ведь с каждым днем уязвимостей все больше и больше. Многие считают, что одного межсетевого экрана хватит чтобы не обновлять ОС, но что если злоумышленнику всё же удаться проникнуть в защищенную сеть? Его шансы на распространение по сети возрастут и потом будет не так просто отследить где же он закрепился и сливает персональную (ценную) информацию. Пример — уязвимость которую использовала WannaCry.).

На четвертом этапе применив уязвимость MS17-010 злоумышленник получил доступ к ОС с правами системы. Отключив антивирус и использовав популярную утилиту mimikatz, удалось получить пароли всех авторизованных пользователей на данной машине, в том числе администратора домена.

Таким образом злоумышленник получил возможность доступа ко всем рабочим станциям и серверам домена.

На завершающем этапе атаки злоумышленник выбирал для шифрования наиболее важные и критичные данные на файловом сервере. Атакующий установил на данном сервере не являющееся вредоносным ПО с открытым исходным кодом (бесплатно распространяемое) для шифрования жесткого диска. (Антивирус не увидел угрозы в данном ПО. Ведь оно может использоваться и в легитимных целях).

На рабочем столе был создан текстовой файл, в котором указывалась электронная почта для связи с злоумышленником, а также с суммой (5000$) и кошельком биткоин для оплаты за расшифровку.

Схематично проведение атаки выглядело следующим образом:

Хроника событий:

- 16.34 — Заражение компьютера пользователя

- 18.54 — Сканирование сети на наличие «живых» хостов и открытых портов

- 19.15 — Применение эксплойта для уязвимого SMB сервера.

- 19.20 — Кража пароля доменного администратор

- 19.25-19.40 — Поиск наиболее значимых ресурсов.

- 19.40-21.30 — Шифрование диска.

- 02.00 — Обнаружение зашифрованного сервера

Теперь рекомендации (в основном организационные и не первый раз на страницах нашего блога).

Итак, на каждом из этапов атаку можно и нужно было предотвратить:

- на первом этапе:

- повышение осведомленности и обучение персонала (пользователь возможно и не открыл бы это сообщение с неизвестного адреса);

- средства защиты от таргетированных атак (выявление/предотвращение атак);

- НАСТРОЕННЫЕ средства защиты от спама (сообщение могло быть отсеяно) (выявление/предотвращение атак);

- эмуляторы среды исполнения ПО (песочницы) (выявление/предотвращение атак);

- анализ защищенности и тесты на проникновение в информационные системы (самостоятельное обнаружение уязвимостей и предупреждение их использования).

Все это позволило бы предотвратить/снизить вероятность «проникновения» злоумышленника.

- на втором этапе:

- обеспечение регулярного обновления ПО, в том числе средств защиты, а также антивирусных баз (устраняем уязвимости, исправленные разработчиками ПО, также возможно «троян» уже есть в сигнатурах антивирусных баз);

- регулярное резервное копирование данных, в т.ч. на внешние отчуждаемые носители;

- настройка межсетевых экранов, исключающая возможность несанкционированного доступа к внутренним ресурсам (исключаем доступ к ненужным пользователю ресурсам в ЛВС), с оформленной разрешительной системой доступа для МЭ;

- удаление неиспользуемого в рабочих процессах ПО и отключение неиспользуемых сетевых сервисов и протоколов (снижаем возможности использования уязвимостей в ПО);

- использование системы управления событиями (инцидентами) ИБ (выявление аномальных событий, например, вход пользователя в нерабочее время);

- использование надежных средства аутентификации пользователей (персональные токены (особенно для входа администраторов)).

- на третьем этапе:

- обновление системного и прикладного ПО;

- внедрение действенных политик ИБ для доменных администраторов и контроль их выполнения.

Данные меры значительно усложнили бы возможность проведения всех последующих этапов, даже если злоумышленнику удалось получить под контроль компьютер с правами обычного пользователя.

Цените свою информацию и наши советы…)