Настоящая заметка написана в свете прошедшей на днях эпидемии криптолокера WannaCrypt и его модификаций (Wcry, WannaCrypt0r 2.0 WannaCry, Wanna Decrypt0r).

Всем, кто по какой-то причине еще не установил обновления MS17-010 или KB4012598 (для Microsoft Windows), настоятельно рекомендуется сделать это немедленно!

Также настоятельно рекомендуется обеспечить резервное копирование Ваших критически важных данных.

По данной вирусной атаке можно выделить следующие основные моменты.

Для осуществления заражения использовались уязвимости, связанные с реализацией протокола SMB в операционных системах Microsoft Windows.

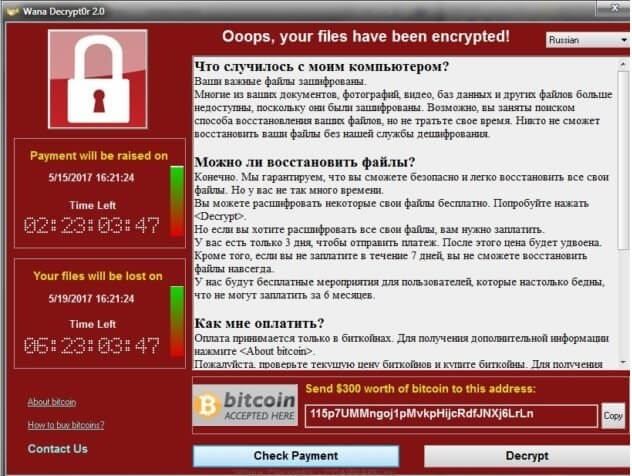

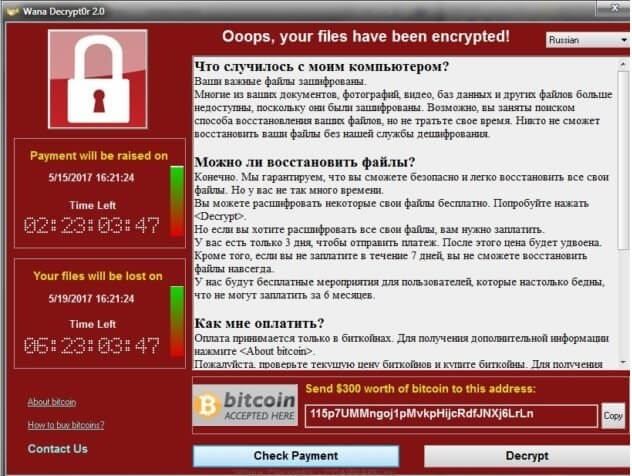

WannaCrypt шифрует файлы, после чего выводит сообщение с предложением в ограниченный срок осуществить оплату ключа дешифрования для разблокировки данных в течение 3 дней. Если нужная сумма не поступит, то сумма автоматически будет увеличена вдвое. На 7 день данные уничтожаются.

Несмотря на то, что для устранения указанных уязвимостей Microsoft еще в марте 2017г.(!!!) выпустила бюллетень MS17-010, в который были включены обновления для поддерживаемых операционных систем Microsoft Windows, многие пользователи так и не установили их.

Кроме того, в бюллетене отсутствовали обновления для снятых с поддержки Microsoft Windows XP, Windows Server 2003, Windows 8 (отдельные обновления для данных систем были выпущены лишь после начала эпидемии 13 мая 2017 г.).

Описанное выше повлияло на широчайшее распространение и воздействие WannaCrypt на огромное количество пользователей по всему миру (ХМАО в этом плане не был в отстающих – у нас также было зафиксировано значительное количество «успешных» случаев вирусной атаки).

Если рассмотреть сам процесс «заражения» WannaCrypt, то выделяется два основных способа:

- При доступности сетевых портов протокола SMB из сети Интернет (139 и 445) путем предварительного сканирования узла, выявления версии ОС и отсутствия соответствующего патча, используется специальное ПО(эксплоит), позволяющее выполнить на атакуемом узле вредоносное ПО (например, расширяющее полномочия атакующего вплоть до получения прав администратора и/или запуск программы шифровальщика. Как вариант, после получения прав администратора ПО может продолжить сканировать уже внутреннюю сеть и «распространять» себя на иные компьютеры).

- Второй вариант «заражения» — действия самих пользователей, получающих по электронной почте (во вложении) или иным способом (мессенджеры, скачивание файлов и т.п.) вредоносные программы. При запуске указанных программ начинается распространение вредоносного ПО в сети.

Таким образом, двумя основными причинами широкого распространения WannaCrypt стали:

- Отсутствие полноценной и действующей системы защиты информации – как технических, так и организационных мер, а также системы контроля за выполнением требований информационной безопасности;

- Низкая осведомленность пользователей.

Далее описаны может и общеизвестные, но в то же время в значительной степени помогающие снизить риски попасть под действия вирусных атак (как описанной, так и многих других) меры защиты информации.

Установив описанные выше исправления операционных систем не стоит останавливаться. Уязвимости в ПО появляются вследствие ошибок программирования, недостатков в протоколах и т.д. и полностью их исключить невозможно (бывают случаи, когда исправления уязвимостей ПО содержат свои уязвимости), и они будут в дальнейшем выявляться и использоваться злоумышленниками и вирусные атаки (можно быть в этом уверенным) будут повторяться в будущем.

В общем случае для эффективной системы защиты информации может быть предложен следующий комплекс мер:

1. Необходимо создание подразделения (службы) по информационной безопасности (технической защиты информации), в штатном расписании которого должно быть не менее двух штатных специалистов по защите информации, в идеальном варианте подчиняющихся руководству организации, а не замыкающихся на ИТ подразделении.

2. Проведение реального моделирования угроз безопасности информации, в том числе с проведением анализа защищенности и тестов на проникновение в информационные системы.

Без проведения таких работ любая система защиты информации не в состоянии противодействовать реальным угрозам безопасности информации (инсайд, таргетированные атаки со стороны сетей связи общего пользования, атака на уязвимости программного обеспечения систем общего пользования в том числе с доступом к защищаемым ресурсам ИС, вирусы-шифровальщики). Должны привлекаться компетентные специалисты, имеющие богатый опыт проведения таких работ. А сами работы должны проводиться на регулярной основе (1-2 раза в год), т.к. в современных условиях новые угрозы появляются с невероятной скоростью, и комплексная система защиты должна иметь возможность адаптации под них.

3. Проектирование и внедрение средств защиты, позволяющих в значительной степени противостоять современным угрозам. К ним относятся в том числе:

- средства защиты информации от несанкционированной передачи (вывода) информации (DLP) для контроля трафика, пользователей (анализ информации, отправляемой через почту, скайп и т.п.);

- системы резервного копирования защищаемой информации с автоматизацией процесса резервного копирования;

- средства защиты от таргетированных атак;

- адаптивные межсетевые экраны;

- эмуляторы среды исполнения ПО (песочницы);

- системы управления событиями (инцидентами) ИБ как для отдельных средств защиты информации, так и для всех средств защиты информации, входящих в состав системы защиты информации.

Кроме того, необходимо использовать системы обнаружения вторжений, в оптимальном варианте подключенные к специализированным центрам мониторинга информационной безопасности.

4. Разработка и внедрение политик ИБ, при необходимости с привлечением профессиональных специалистов в области защите информации.

При этом сами политики без их надлежащей реализации бесполезны и надо добиваться их внедрения, исполнения и контроля.

Базовыми и обязательными политиками ИБ должны быть:

- обеспечение регулярного обновления ПО, в том числе средств защиты, а также антивирусных баз;

- настройка межсетевых экранов, исключающая возможность несанкционированного доступа к внутренним ресурсам;

- отключение неиспользуемых сетевых сервисов и протоколов;

- удаление неиспользуемого в рабочих процессах ПО (в любом ПО есть уязвимости, и чем больше его установлено (тем более не нужного), тем больше возможностей для атак);

- использование надежных средства защиты каналов связи и аутентификации пользователей (СКЗИ, VPN, персональные токены).

5. Проведение независимого аудита (контроля защищенности) состояния информационной безопасности. (Для госструктур в отношении информационных систем — в виде аттестации).

Такой аудит должным быть независимым (внешним), и осуществляться организациями, имеющими соответствующую лицензию ФСТЭК.

Контроль защищенности также, как и моделирование угроз, должны проводиться регулярно (раз в году).

6. Регулярное повышение осведомленности и обучение персонала в части информационной безопасности.

Всегда следует помнить, что задача по обеспечению безопасности информации – задача всех работников организации и какие бы технические меры не предпринимались при определённых действиях рядовых пользователей вся система защиты может стать бесполезной.

В заключение, хотелось бы отметить, что реализация описанных мер потребует значительных трат, в то же время нарушение информационной безопасности в итоге может привести к невосполнимым потерям.

Как когда-то отметил У.Черчилль: «За безопасность надо платить, но за ее отсутствие приходится расплачиваться».

Этот криптолокер заставил пострадать гос учреждения. И все же, мне кажется, что лучшим средством защиты является не заплатка от Microsoft (хотя и она тоже) — а суровое инструктирование персонала. Данный вид писем с вредоносным кодом получали многие. И ознакомившись с сутью письма, проще всего, поняв что оно к твоей персоне относится смутно — просто удалить его.